Αναλογιζόμενοι το τεράστιο βαθμό εργασιών που διεκπεραιώνεται στο Διαδίκτυο την σημερινή εποχή, οι ιστοσελίδες αποτελούν πρωταρχικό στόχο για τους εγκληματίες του κυβερνοχώρου. Αν και οι μέθοδοι που χρησιμοποιούνται στις διαδικτυακές επιθέσεις είναι σχετικά γνωστές, ωστόσο η προστασία εναντίον των απειλών παραμένει ακατόρθωτη για πολλές εταιρίες, ενώ αυτό που προκαλεί περαιτέρω ανησυχία είναι ό,τι τείνουν να συμβιβάζονται με αυτή τη κατάσταση ελλειπούς προστασίας. Η πολυπλοκότητα του Διαδικτύου, σε συνδυασμό με την παθογόνο υποδομή του, καθιστά ευάλωτες πολλές ιστοσελίδες – με την απειλή να αυξάνεται συνεχώς.

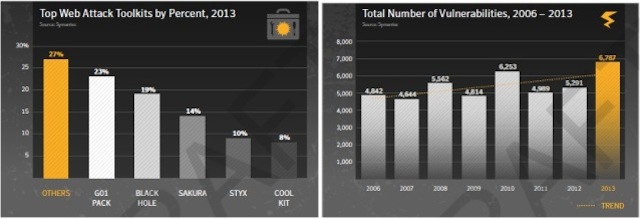

Σύμφωνα με την τελευταία έκθεση «Internet Security Threat Report» της Symantec, υπήρξαν 6.787 ευπάθειες το 2013, σε σύγκριση με 5.291 το 2012. Γεγονός που εγείρει ανησυχία, είναι ότι μια στις οχτώ ιστοσελίδες είχε κρίσιμες, αδιόρθωτες (unpatched) γνωστές ευπάθειες, με το 67% των ιστοσελίδων που χρησιμοποιούνται να διανέμουν κακόβουλο λογισμικό το οποίο εμφανίζεται ως γνήσιο/νόμιμο.

Κατά τη διάρκεια των τελευταίων ετών, ο όγκος του κακόβουλου λογισμικού στο Διαδίκτυο έχει αυξηθεί δραματικά και αυτό οφείλεται στη χρήση της αυτοματοποίησης και των «exploit kit». Οι απανταχού hackers χρησιμοποιούν έτοιμο λογισμικό που περιέχει μία ευρύτατη γκάμα κακόβουλων προγραμμάτων και exploit kit, για να μεταφέρουν αυτοματοποιημένες «drive-by» επιθέσεις, διαδίδοντας κακόβουλο λογισμικό και προσβάλλοντας ανυποψίαστους χρήστες. Με τα exploit kit, οι εγκληματίες του κυβερνοχώρου μπορούν εύκολα να βελτιώσουν τις επιθέσεις τους και να δοκιμάσουν πολλαπλές τακτικές παραβίασης ώστε να εκμεταλλευτούν τις ταυτοποιημένες ευπάθειες.

Η μεγάλη διάδοση αυτών των εργαλείων, γίνεται εμφανής στον μέσο όρο των κακόβουλων ιστοσελίδων που μπλοκάρονται σε καθημερινή βάση. Η αύξηση της δημοτικότητα των exploit kit που χρησιμοποιούνται στο Διαδίκτυο, δεν δημιουργεί μόνο πρόσφορο έδαφος για να επιτεθούν οι hackers, αλλά βάζει υψηλότερα τον πήχη στις εταιρίες για να προστατέψουν τις υποδομές τους.

Σήμερα, κάθε ιστοσελίδα μπορεί να παραβιαστεί από κυβερνοεγκληματίες και να χρησιμοποιηθεί για να επιτεθεί στα δεδομένα του οποιουδήποτε χρήστη. Παρακάτω, παρουσιάζονται πέντε από τις πιο κοινές μεθόδους επίθεσης που εξακολουθούν να είναι η μάστιγα για πολλές ιστοσελίδες, καθώς και συμβουλές από το «Open Web Application Security» (OWASP) για την λεπτομερή περιγραφή τους.

1. SQL Injection

Η SQL injection, είναι μια τεχνική «έγχυσης» προγραμματιστικού κώδικα (code injection), που εισάγει κακόβουλα SQL statement σε ένα πεδίο εισαγωγής και γίνεται αιτία να επαναφέρονται πληροφορίες που δεν θα έπρεπε στον διαδικτυακό server.

Ως αποτέλεσμα, ο server παρέχει πρόσβαση σε πληροφορίες που θα έπρεπε να είναι ασφαλείς, όπως ονόματα χρηστών και κωδικούς πρόσβασης.

2. Cross Site Scripting (XSS)

Το Cross-Site Scripting είναι το πιο διαδεδομένο κενό ασφαλείας διαδικτυακής εφαρμογής, όπου λαμβάνει χώρα όταν μια εφαρμογή παίρνει μη αξιόπιστα δεδομένα και τα αποστέλλει σε ένα πρόγραμμα πλοήγησης Διαδικτύου χωρίς την κατάλληλη έγκριση.

Αυτό επιτρέπει στους επιτιθέμενους να εκτελέσουν (μικρο-κώδικες) scripts σε προγράμματα πλοήγησης των θυμάτων όταν επισκέπτονται μια ιστοσελίδα, με ενδεχόμενο αποτέλεσμα να προβαίνουν σε παραβιάσεις στις πλοηγήσεις των χρηστών, να βανδαλίζουν ιστοσελίδες ή να οδηγήσουν τον χρήστη σε κακόβουλους ιστότοπους.

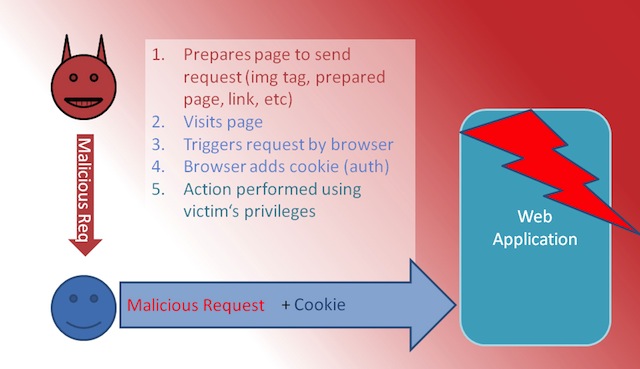

3. CSRF (Cross-Site Request Forgery)

Μια επίθεση CSRF υποκλέπτει cookies των θυμάτων και άλλες πληροφορίες authentication, που χρησιμοποιούνται για την σύνδεση σε μια ευπαθή ιστοσελίδα. Μόλις ολοκληρωθεί η διαδικασία, ο εισβολέας μπορεί να ελέγξει τις κινήσεις/χρήσεις του θύματος, όπως για παράδειγμα σε μια τραπεζική ιστοσελίδα και να έχει τον πλήρη έλεγχο στο λογαριασμό.

Ωστόσο, επειδή η ιστοσελίδα θεωρεί ότι ένας νόμιμος χρήστης είναι συνδεδεμένος, είναι πολύ δύσκολο να ανιχνευτεί πότε η επίθεση είναι επιτυχής.

4. Χρήση Components Γνωστών Ευπαθειών

Στοιχεία όπως libraries, frameworks, καθώς και άλλα modules λογισμικού που έχουν γνωστές ευπάθειες, έχουν γίνει εύκολη λεία για τους επιτιθέμενους. Παρά ταύτα, όπως βιώσαμε τα τεκταινόμενα με τον πρόσφατο ιό «HeartBleed», η αποτελεσματική διαχείριση των διορθώσεων λογισμικού (patches) και η ασφαλή κωδικοποίηση, μπορεί να είναι δύσκολη – ειδικά για σύνθετες διαδικτυακές εφαρμογές. Εφαρμογές που χρησιμοποιούν στοιχεία με γνωστές ευπάθειες, μπορεί να υπονομεύσουν τους μηχανισμούς άμυνας της εφαρμογής και να επιτρέψουν την πραγματοποίηση μιας σειράς πιθανών επιθέσεων.

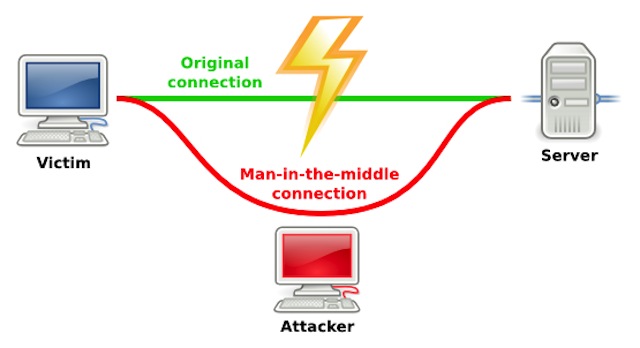

5. Man in The Middle

Η επίθεση «man-in-the middle» παρεμβαίνει στην επικοινωνία μεταξύ δύο συστημάτων. Για παράδειγμα, σε μια http συναλλαγή ο στόχος είναι η σύνδεση μέσω του πρωτοκόλλου «TCP» (Transmission Control Protocol) μεταξύ πελάτη και server. Σε ορισμένες περιπτώσεις, έχουν παρατηρηθεί ιστοσελίδες να μεταφέρουν ευαίσθητες πληροφορίες χωρίς αρκετά ισχυρή κρυπτογράφηση.

Αυτές οι κοινές διαδικτυακές ευπάθειες υπάρχουν σε μεγάλο βαθμό, εξαιτίας της έλλειψης προστασίας του κώδικα προγραμματισμού της εκάστοτε διαδικτυακής εφαρμογής. Στην θεωρία αυτό σημαίνει ό,τι οι ευπάθειες μπορούν να προληφθούν, με την εφαρμογή βέλτιστων πρακτικών στο Κύκλο Ζωής Ανάπτυξης Λογισμικού (Software Development Life Cycle – SDLC). Εντούτοις, ο ρυθμός αλλαγής και η απαιτητική φύση των αναπτυσσόμενων επιχειρηματικών αναγκών, έχει ως αποτέλεσμα πολλές οργανώσεις να «παλεύουν» με την υλοποίηση ασφάλειας στο SDLC τους, μέχρι να μην είναι πολύ αργά.

Για πολλές επιχειρήσεις, η ασφάλεια εξακολουθεί να είναι αντιδραστική (reactive) και συχνά εφαρμόζεται αφού ο επιτιθέμενος έχει ήδη κάνει τη ζημιά. Η Symantec προτείνει στις επιχειρήσεις να αξιοποιήσουν την ασφάλεια στην διαδικασία ανάπτυξης, έτσι ώστε να σχεδιαστεί στην διαδικτυακή εφαρμογή από την αρχή. Το κόστος μιας δυνητικά αργής διαδικασίας ανάπτυξης για τη δημιουργία ασφαλούς κώδικα, υπερτερεί των κινδύνων αναμονής μέχρι να αποκαλυφθεί ότι τέλεσε ο χρήστης ή η εταιρεία θύμα μίας εξελιγμένης εκστρατείας, με επίκεντρο τα απόρρητα δεδομένα.

Επιπλέον, συνιστάται τόσο το περιβάλλον ανάπτυξης όσο και το περιβάλλον παραγωγής, να ελέγχονται από κοινού για τις όποιες εξωτερικές απειλές. Οι περισσότερες από τις κοινές επιθέσεις έχουν γνωστές IDS / IPS υπογραφές, καθιστώντας τον εντοπισμό τους εύκολο για τη λύση «Symantec Managed Security Services», έτσι ώστε να προειδοποιήσει και να ενεργήσει για μια γρήγορη αποκατάσταση.